Cемейство червей Worm.WhiteIce.Win32

Worm.WhiteIce.Win32 - семейство червей, которые размножаются через съемные накопители и сетевые диски, а также заражают файлы Microsoft Office (*.doc, *. xls).

Worm.WhiteIce – семейство червей имеющих большое сходство с вирусами. Черви это семейства проникают с компьютера на компьютер заражая съемные накопители и создавай файлы со своим телом в общих папках сетевых дисков, кроме того червь заражает файлы Microsoft Office (*.doc, *. xls).

Технически вирус соcтоит из двух частей – макроса для Microsoft Office (может заражать документы Microsoft Word и книги Microsoft Excel) и содержащегося в нем зашифрованного exe файла, который является исполняемой частью червя.

После открытия зараженного документа Excel или Word, макрос заражает все вновь созданные и модифицируемые книги. Для Microsoft Word червь заражает глобальный шаблон 'normal.dot', благодаря чему также заражаются все вновь создаваемые и изменяемые документы.

После заражения всех доступных документов, червь извлекает из своего тела зашифрованный exe файл и запускает его на исполнение. Дальнейшие действия реализует exe часть червя.

Червь копирует себя в системные папки под именами:

[Disk]:\Documents and Settings\Administrator\Local Settings\Temp\bk_1.tmp

[Disk]:\WINDOWS\system32\blackice.exe [Hidden,ReadOnly,SysFile]

[Disk]:\WINDOWS\system32\kernel.dll

И добавляет строки для автозапуска в системный реестр:

[HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows]

run = "C:\WINDOWS\system32\blackice.exe"

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon]

Shell = "Explorer.exe C:\WINDOWS\system32\blackice.exe"

Благодаря этим действиям червь будет запущен после перезагрузки компьютера.

Кроме того, червь понижает настройки безопасности Microsoft office, делая возможным исполнение макросов в документах и книгах.

Для предотвращения своего многократного запуска червь создает в системе мьютекс с именем "BlackIcemutex”.

Распространение

- Распространение через съемные носители.

Для этого червь копирует свое тело со случайным именем на съемный носитель (флешку фотоаппарат, телефон). Дополнительно, в корне каждого съемного диска создаётся сопутствующий файл Autorun.inf, который позволит выполниться копии червя, если на атакуемом компьютере включен автозапуск.

В данном случае съемный диск (фотоаппарат, телефон и т.п.) являются лишь носителем червя. Червь, находящийся на флэш карте фотоаппарата или телефона ни как не влияет на их работу. - Заражения компьютеров в локальной сети.

Червь сканирует список компьютеров, находящихся в сетевом окружении зараженной машины и пытается подключиться к открытым сетевым ресурсам. При наличии доступа на запись червь создает копии своего тела в общих папках. Червь не может сам запустится на удалённом компьютере, в данном случае он рассчитывает, что пользователь сам запустит файл на исполнение. - Заражение файлов.

Червь заражает файлы Microsoft Word и Microsoft Excel (*.doc, *. xls) заражение происходит при открытии или создания файла в редакторах Word и Excel.

Червь активно противодействует антивирусам, выгружая их из оперативной памяти и блокируя доступ к сайтам антивирусных компаний. Конфигурационные файлы с именами выгружаемых антивирусов, а также с сайтами для загрузки вредоносного ПО, червь получает с управляющих серверов.

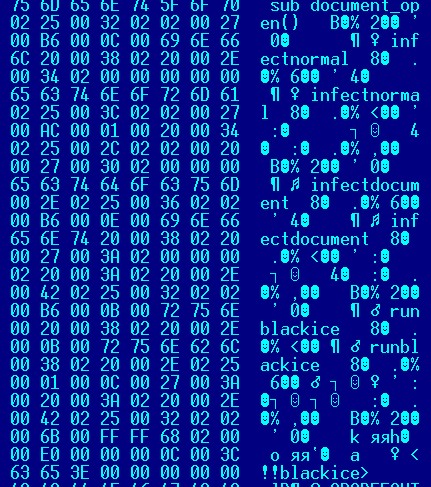

Пример конфигурационного файла:

Вредоносные действия

Червь собирает краткую информацию о компьютере и отправляет ее злоумышленнику, кроме того червь пытается загрузить другое вредоносное ПО из сети Internet, список для загрузки он получает с одного из управляющих серверов.